“La vita è un processo in cui si deve costantemente scegliere tra la sicurezza (per paura e per il bisogno di difendersi) e il rischio (per progredire e crescere). Scegli di crescere almeno dieci volte al giorno.”

— Abraham Maslow

Nel panorama digitale contemporaneo, la sicurezza dei dati è diventata una questione di sopravvivenza tecnologica. Ogni giorno miliardi di transazioni, conversazioni e scambi informativi viaggiano attraverso reti vulnerabili a minacce sempre più sofisticate. Ma la vera rivoluzione – e il pericolo più imminente – proviene dal mondo del calcolo quantistico.

Le previsioni più ottimistiche stimavano che i computer quantistici in grado di violare i moderni algoritmi di cifratura sarebbero arrivati fra decenni. In realtà, come mostra Jacob Koch nel suo articolo del 2025 pubblicato sul Journal of Information Security, quella soglia è già vicina, e gli attuali sistemi di protezione stanno iniziando a mostrare crepe.

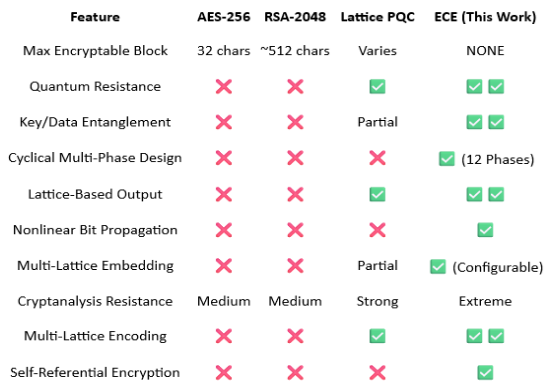

Di fronte a questa trasformazione, nasce l’Entangled Cyclical Encryption Architecture (ECEA), un’architettura di cifratura che introduce un concetto radicalmente nuovo: l’entanglement tra chiave e dati. Non più una chiave statica che “apre” un messaggio, ma un rapporto dinamico, ciclico e autoevolutivo tra chiave e contenuto. L’obiettivo è costruire un sistema che non solo resista ai supercomputer quantistici, ma che possa evolvere con l’avanzare della tecnologia, restando sicuro per decenni.

Koch, J. (2025) Entangled Cyclical Encryption Architecture: The Paradigm Cipher for a Fractured World. Journal of Information Security, 16, 528-543. doi: 10.4236/jis.2025.164027.

La fine delle certezze: il collasso della crittografia classica

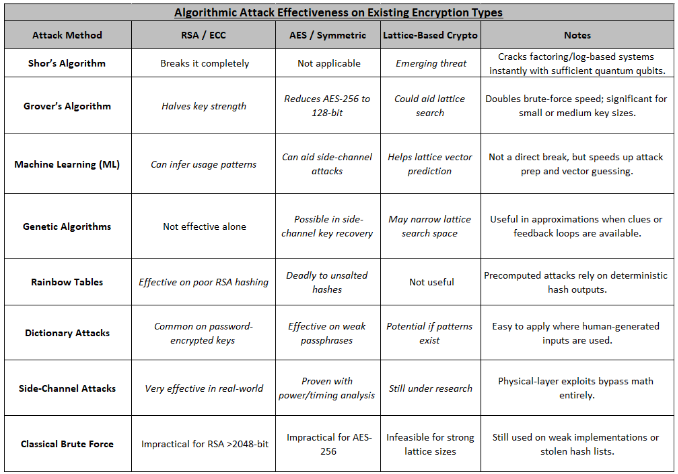

Per più di mezzo secolo, la sicurezza informatica si è basata su algoritmi considerati inviolabili: RSA, AES, e le varianti basate su curve ellittiche. Tutti condividono un principio comune: la difficoltà computazionale di risolvere certi problemi matematici, come la fattorizzazione di numeri primi enormi. Tuttavia, i computer quantistici cambiano radicalmente le regole del gioco.

Gli algoritmi quantistici di Shor e Grover promettono di ridurre tempi di calcolo che oggi richiedono milioni di anni a pochi giorni o ore. Un sistema RSA a 2048 bit, oggi sicuro contro ogni tentativo di forza bruta, potrebbe essere violato da un computer quantistico in tempi drammaticamente brevi. Anche le tecniche “post-quantum”, come la crittografia a reticoli (lattice-based encryption), non sono immuni: recenti studi hanno mostrato che le matrici ad alta dimensione su cui si basano rivelano pattern e punti deboli sfruttabili da algoritmi evoluti.

In altre parole, l’assunto su cui si fonda la crittografia moderna – che esista una distanza temporale insormontabile tra l’attacco e la difesa – non regge più. È come se l’intero castello digitale della civiltà informatica fosse costruito su sabbie mobili, in attesa della prossima scossa quantistica.

L’intuizione di Koch: entanglement e ciclicità come difesa

Jacob Koch parte da una domanda semplice ma rivoluzionaria: e se chiave e dati non fossero entità separate?

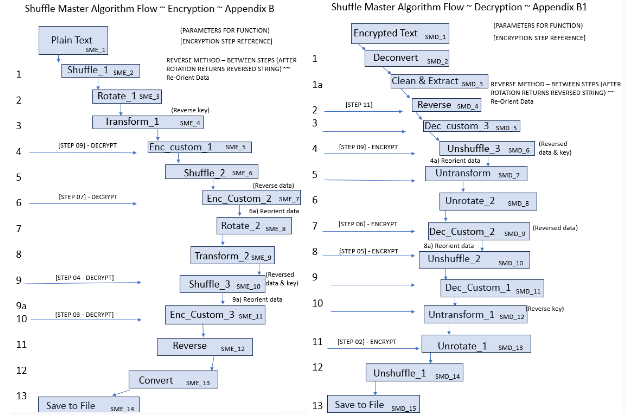

Nel modello tradizionale, la chiave è un codice esterno che trasforma i dati in una forma illeggibile. Ma in ECEA, la chiave e i dati diventano co-dipendenti, si intrecciano in una danza di dodici fasi ricorsive in cui ciascuno modifica l’altro. Ogni ciclo produce una nuova versione del testo cifrato, il cui contenuto dipende tanto dal dato originario quanto dall’evoluzione della chiave stessa.

Questo processo genera un cifrato emergente, privo di regole fisse o schemi ripetibili. La decrittazione non è più un’operazione singola di inversione, ma un viaggio inverso attraverso tutte le dodici fasi, che devono essere percorse nell’ordine corretto.

L’effetto è simile a quello di un labirinto che si auto-ricompone a ogni passo: non esiste una scorciatoia, nessuna chiave universale o tabella di riferimento che possa aiutare un attaccante.

ECEA può inoltre adattarsi al contesto tecnologico: più la potenza di calcolo cresce, più aumenta la complessità interna dei cicli. È un sistema auto-scalabile, capace di evolvere insieme al progresso informatico, mantenendo costante la sua inaccessibilità.

Dentro il motore dell’ECEA: l’algoritmo che si trasforma

L’architettura di Koch si basa su una serie di componenti che trasformano radicalmente l’idea stessa di cifratura:

- Key/Data Resolver: determina se, nel processo, deve prevalere la chiave o il dato, in base alla loro lunghezza.

- Phase Engine: il cuore dell’algoritmo, dove avvengono rotazioni di bit, permutazioni, funzioni XOR e ribaltamenti di sequenze. Ogni fase costruisce la successiva, generando una catena di trasformazioni.

- Entanglement Mechanism: il meccanismo che “avvolge” i dati con la chiave – letteralmente – per migliaia di cicli, in un processo che produce un cifrato quasi identico in dimensione all’originale, evitando sprechi di memoria.

A rendere il tutto ancora più complesso è il concetto di entropy tunneling, un “tunnel di entropia” che nasconde le trasformazioni in profondità multiple. Anche se un attaccante riuscisse a violare uno strato, i successivi resterebbero inaccessibili.

La cifratura si comporta come una serie di involucri concentrici: ogni livello è generato da regole diverse, non ripetibili, e influenzate da fonti di casualità interne. L’intero sistema genera così una complessità emergente, impossibile da ricostruire o predire.

Durante i test pubblici organizzati dall’autore, oltre 3000 esperti di Harvard, MIT e altre università non sono riusciti a decifrare nemmeno le versioni iniziali dell’algoritmo. Persino riducendo le dimensioni delle chiavi, nessun partecipante ha avuto successo.

È un risultato che, nel campo della sicurezza informatica, equivale a una piccola rivoluzione.

Perché l’IA e il quantum computing non possono violarlo

Il punto più interessante dell’ECEA è la sua resistenza simultanea a due tipologie di minacce emergenti: l’intelligenza artificiale e i computer quantistici.

Le reti neurali e gli algoritmi di apprendimento automatico si basano sull’individuazione di pattern, sequenze ripetute e correlazioni statistiche. Ma l’ECEA, proprio perché genera cifrati non deterministici e non ripetibili, non offre alcuna regolarità da cui imparare. Un modello di machine learning, privo di “feedback” riconoscibili, non ha basi su cui addestrarsi.

Anche i metodi quantistici, come l’algoritmo di Grover, perdono efficacia. Quest’ultimo accelera la ricerca di chiavi in cifrature simmetriche riducendo il numero di tentativi necessari, ma nel caso dell’ECEA la chiave da sola non basta: essa è solo una parte del processo, continuamente mutata dai cicli di entanglement.

In altre parole, anche possedendo la chiave, non si otterrebbe alcun vantaggio: occorrerebbe replicare l’intero processo evolutivo della cifratura, passo dopo passo, come se si dovesse “disfare” un tessuto complesso senza sapere da dove cominciare.

La forza dell’ECEA risiede quindi nella assenza di scorciatoie: nessun dizionario, nessuna tabella di hash pre-calcolata, nessun vettore di riduzione può essere applicato. È un sistema che si sottrae per definizione alla logica lineare dell’attacco informatico.

Le applicazioni: una difesa per un mondo interconnesso

Le potenzialità di questa architettura vanno ben oltre il campo accademico. Koch elenca una serie di settori in cui l’ECEA potrebbe cambiare le regole della sicurezza informatica:

- Difesa e intelligence: la cifratura multi-fase e non reversibile rende inutili le tecniche di spionaggio e intercettazione. Anche accedendo ai dati, nessun sistema potrebbe ricostruirne il contenuto originario.

- Finanza e servizi bancari: la protezione delle transazioni e delle identità digitali diventerebbe virtualmente inattaccabile, ponendo fine alle frodi basate sul furto di credenziali.

- Sanità e genomica: l’ECEA offre un meccanismo di protezione dinamico per dati sensibili come le cartelle cliniche o le sequenze genetiche, garantendo la conformità alle normative come l’HIPAA e la GDPR.

- Cloud computing e Internet of Things: grazie alla compattezza del cifrato e alla scalabilità dei cicli, l’ECEA può essere implementata anche su dispositivi a bassa potenza o reti distribuite, proteggendo miliardi di nodi interconnessi.

- Blockchain e criptovalute: uno dei limiti delle blockchain è la vulnerabilità delle chiavi private. L’ECEA propone un’integrazione che fonde chiave e dati in un’entità inscindibile, eliminando il rischio di furto e ridefinendo la sicurezza del Web3.

Anche i sistemi di intelligenza artificiale e i veicoli autonomi potrebbero beneficiare di questo approccio. Proteggere i modelli di machine learning – i loro “pesi” e le decisioni interne – diventa essenziale in un contesto di concorrenza industriale e geopolitica. L’ECEA fornisce una protezione profonda, invisibile, e continuamente mutevole.

In conclusione…

Nel manifesto che accompagna la pubblicazione, Koch scrive che “questa non è solo crittografia. È architettura dell’informazione come difesa”.

Dietro questa frase c’è una visione ambiziosa: quella di un mondo in cui la sicurezza non sia più un’aggiunta esterna, ma una proprietà intrinseca dei dati stessi. L’ECEA rappresenta forse il primo passo verso una crittografia “organica”, in cui l’informazione si protegge da sé attraverso processi evolutivi e non lineari.

Naturalmente, il cammino è solo all’inizio. Il metodo è complesso, e la sua implementazione su larga scala richiederà anni di validazione, standardizzazione e compatibilità con i sistemi esistenti. Ma il principio è chiaro: per sopravvivere all’era quantistica, la crittografia deve abbandonare la staticità e abbracciare il cambiamento, diventando fluida, adattiva, entangled.

Come conclude l’autore, “Grover fallisce. Shor crolla. L’IA muore di fame senza prevedibilità”.

In un’epoca di vulnerabilità globale, l’Entangled Cyclical Encryption Architecture si propone come la risposta più radicale – e forse più poetica – al bisogno di sicurezza: un sistema che non si limita a nascondere i dati, ma li trasforma in un organismo vivente, capace di resistere e adattarsi al caos del mondo digitale.